Introduction

EuroCloud a été la première organisation à proposer un service de certification cloud en Europe, sous le titre de l’EuroCloud Star Audit. Cette certification est spécialement conçue pour IaaS, PaaS et SaaS et définit des niveaux classifiés de performance pour être placés sur des terrains spécifiques, afin the savoir si le fournisseur de service peut être considéré comme fiable.

Une expertise très profonde est nécessaire pour le test de qualité de performance dans les aspects de sécurité des données. Ainsi, des procès d’opérations techniques et organisationnelles sont nécessaires afin de confirmer que le service fourni respecte toutes les exigences réunies par la garantie. Ce pourquoi, les certificats de qualité établissent souvent des déclarations concises sur la sécurité de performance et la fiabilité sur le fournisseur de service.

EuroCloud a désigné un sceau spécial d’approbation qui indique que les conditions contractuelles, techniques et organisationnelles sont respectées. Cette approbation ne peut être utilisée que par les fournisseurs de service cloud, dont sa performance a été complètement testée par des auditeurs qualifiés et qui ont reçu un certificat confirmant qu’ils ont accompli les standards stipulés.

Conformité

Des nombreux services clous sont souvent commercialisés sous de marques ou proposés à travers de sites qui cachent l’identité du fournisseur. Dans ces cas, ils est fort conseillé de déterminer qui est l’actuel fournisseur du service.

Exigences générales de conformité

La conformité normalement signifie que les opérations d’une société doivent accomplir toutes les exigences pertinentes de conformité, probité et intégrité. Dans le domaine du cloud computing, la conformité ne peut être assurée qu’à travers d‘une transparence adéquate sur toutes les matières concernant la provision du service, incluant la location exacte des données, tous les détails du fournisseur du service et les fonctions proposées, ainsi que l’assurance de ce que le contrat fournit toutes les garanties nécessaires de service. De plus, le fournisseur doit notifier l’utilisateur tout changement à faire sur les services fournis. Si des changements sont faits, l’utilisateur doit avoir l’opportunité de finir le contrat dans le cas de ne pas accepter ces changements. Dans ce cas, des provisions doivent être faites pour permettre que les données soient retournées à l’usager d’une manière correcte.

Visite sur place

Le besoin de valider la performance des fournisseurs externes IT dans le domaine du cloud computing fait plus probable l’augmentation des problèmes dans le futur. Des nombreuses régulations de protection des données exigent un test de service sur place. Pourtant, la question se pose de savoir quel « site » est prévu: la localisation de la partie qui signe le contrat, du centre de management informatique, ou de l’opérateur software? Si c’est décidé que la localisation importante est celle des données, il faut donc se demander quelles est l’information qui peut être espérée d’une visite au centre informatique?

Sans avoir réalisé un procès complet de test par des experts qualifiés dans le secteur de la protection et sécurité des données, gestion opérationnelle, et probablement développement de software, il ne peut être espérée qu’une impression subjective dont la partie en question parait fiable, et qui contiendra même pas des estimations prises qualitatives des mesures techniques et organisationnelles.

Il faut remarquer, dans ce sujet, qu’une visite à un centre informatique représente un risque dans soi-même, et seulement les personnes qualifiées y auront accès, qui, de plus, devront subir les mesures pertinentes de sécurité et contrôle d’accès.

Une combinaison des services IT (autogérées, outsourcing IT privé, cloud privé et public), auxquels de services basiques, (comme gestion d’identité et gestion d‘interface des données) doivent être ajoutés, doit être considérée.

En outre, il doit être considéré que la majorité des services cloud publiques sont structurés comme une chaine d’approvisionnement, dans laquelle des séries complètes de maillons (centre informatique, fournisseurs IaaS, plateforme opérateur, fournisseur SaaS et fournisseur du marché) travaillent ensemble pour fournir un service.

La seule manière de sortir de ce piège est d’utiliser des certifications reconnues par des institutes, qui ont un rôle chaque fois plus important pour la démonstration de la qualité des produits et services, indépendamment du domaine.

Compétences

Le procès complet des tests de toutes les fonctions remarquables doit être basé sur une gamme complète des compétences professionnelles et de l’expérience. Ce pourquoi la certification reconnue par des institutions est exigée pour démontrer la qualité des services cloud computing.

Cette qualité est vérifiée dans un premier temps avec les exigences techniques, et ensuite avec les exigences générales de sécurité, protection des données, compatibilité et conformité. Ce type d’audit doit être basé sur des critères et exigences des tests qui s’entendent au-delà des considérations purement techniques. Le fait que tels audits soient normalement extensives et prennent du temps, et qui demandent un test d’un expertise spécial, a conduit à un développement des procédures de certifications.

Ceci entraîne d’établir des conditions générales dans le contexte d’un protocole de test standardisé, accompli par des auditeurs qualifiés. Le standard ISO 27001 (Technologie Information – Techniques de sécurité, Gestion de systèmes d’information de sécurité – exigences) donne les détails de la procédure des tests la plus connue dans le domaine de la sécurité IT.

Cependant, la sécurité est juste l’une des aspects qui doit être testé dans le domaine du cloud computing.

Les spécifications des accords du niveau de service (SLA en anglais) et la formulation contractuelle des exigences de la protection des données sont aussi très importantes sur cette connexion. A partir du moment au les services cloud sont souvent fournis à un nombre des usagers, un test qui vérifie les conditions pendant la chaîne d’approvisionnement est nécessaire.

Même si un fournisseur d’une solution de service SaaS possède la certification ISO-27001, cela ne garantit pas une sécurité sur les systèmes utilisés avant par le fournisseur dans la chaîne d’approvisionnement, comme une plateforme intégrée ou des fournisseurs d’infrastructure.

Exigences

L’audit couver certains aspects légaux, la vraie fiabilité sur la performance des services techniques comme la protection des données, sécurité des données, et l’atteinte des standards basiques de qualité pour des procès opérationnels et applications. Le fournisseur du service doit fournir une évidence concrète de l’information qu’il fournit avec la finalité de l’audit. Il doit aussi assumer de communiquer des changements signifiants dans les conditions de la provision du service (comme la location des activités impliquées et les changements dans les accords de sous-traitance) et de notifier immédiatement des incidents critiques.

What needs to be addressed?

- Cloud Specific Assessment

- Security Assessment

- Legal Compliance Assessment

- Data Privacy Assessment

- Common Scope - no negotiations

- Complete Cloud Supply Chain covered

- publicly available Controls

Comparison of certification schemes:

Study of the University of Cologne: CLOUD SERVICE CERTIFICATIONS: MEASURING CONSUMERS’ PREFERENCES FOR ASSURANCES

Authors: Lansing Jens, Schneider Stephan; Sunyaev Ali

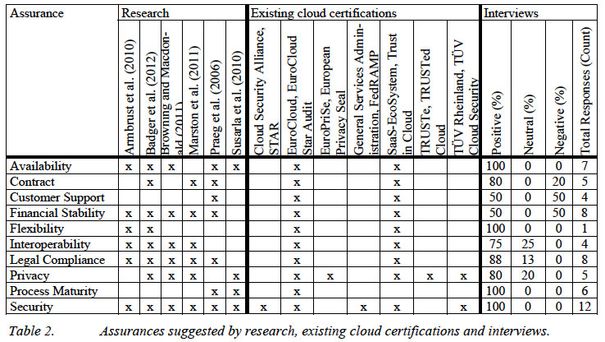

[Translate to Französisch:] Table 2 provides an overview of the ten identified assurances and their corresponding representation in research, existing cloud certifications and interviews. Existing certifications vary, among other aspects, by provided assurances. Most current cloud service certifications focus on security and privacy, which is in line with major concerns of (potential) cloud users. However, our results indicate that security and privacy are not the only assurances that need to be provided by effective certifications.

Catalogue

La liste de conditions des tests a été élaborée en étroite consultation, avec des organismes officiels, institutions de recherche, experts judiciaires, et cabinets de compatibilité.

L’évaluation d’un Service Cloud est réalisée sur la base d’une Checklist détaillée qui est composée des catégories suivantes:

Profil

- Information Générale

- Location Physique des Données est Données du client

- Gestion du Service

- Profil profond de Société

- Informations de Référence sur le Service Cloud

- Certifications

Contrat et Conformité

- Clauses du contrat adéquates

- Normes pour la Gestion des Données

- Conditions de la Conformité des Données Contractuelles

- Accord de Niveau de Service

- Termes en cas de banqueroute

- Termes de prix et coûts d’allocation

Sécurité et Confidentialité des Données

- Gestion de Sécurité

- Sécurité Technique

- Mesures de Sécurité de Confidentialité des Données

- Intégrité des Données

- Vérifiabilité

Opérations et Infrastructure

- Évaluation Générale du DataCenter

- Contrôle d’accès

- Évaluation de la zone et de l’environnement

- Résilience

- Opérations du DC

Procès d’Operations

- Service au client

- Gestion du Service

- Procès de backup des données

- Assurance Qualité

Évaluation du Type de Service Spécifique

- IaaS

- PaaS

- SaaS

En savoir plus sur le Catalogue sur le menu:

PUBLICATIONS

Protection des données

Respecter les conditions nationales de protection des données est un défi constant pour les sociétés qui traitent et conservent des données personnelles en formats digitales ou en systèmes IT.

Le terme « données personnelles » couvre toute l’information sur la confidentialité de la vie privée, publique ou professionnelle d’une personne. Ces données peuvent inclure par exemple le nom, une photographie, et une adresse e-mail, informations bancaire, publications sur des sites web ou réseaux sociaux, données médicales ou une adresse IP d’un ordinateur. Selon la Charte des droits fondamentaux de l’Union Européenne, toute personne a le droit d’avoir ses données personnelles protégées dans tous les secteurs de sa vie (à la maison, dans son travail, achats, chez le médecin, avec la police ou sur l’Internet)

Quand les services sont fournis par une troisième partie, une documentation transparente et claire est nécessaire : sur toute personne qui peut traiter cette information, sous quelle forme et dans quelle quantité elle peut être traitée, et comment la protection de droits personnels des individus dont les informations seront traitées peut être garantie.

Sécurité des Données

Le concept de la sécurité des données peut être divisé dans deux catégories principales:

- La sécurité fonctionnelle des données en termes de confidentialité, intégrité et facilité de manipulation (généralement mentionné simplement comme “Sécurité”);

- La sécurité technique du système contre le mauvais fonctionnement, perte des données et d’autres évènements tendant à empêcher le traitement correct des données (généralement mentionné simplement comme “Sûreté”)

Plus largement, la sécurité peut se rapporter à la sécurité IT dans son ensemble, couvrant le système de procès complet et incluant l’usage hybride de ses propres facilités IT, services cloud privé et publique.

La sécurité technique est souvent assurée avec l’aide d’une ISMS (Information Security Management System), dont la qualité peut être certifiée par exemple sur la base de l’ISO 27001.

L‘approche couramment utilisée pour tester la sécurité fonctionnelle est COBIT (basée sur ESASE 3402, autrefois SAS 70 II), qui se concentre sur des normes comptables, par exemple dans le cadre du propre bilan d’une société.

Pourtant, une déclaration qualitative de conformité avec ces standards ne peut être donnée qu’à partir d’un exhaustif des objectives et son application aux conditions des tests de services cloud.

Un autre domaine dans lequel les analyses sont de plus en plus demandées est celui de la cyber sécurité. Dans une époque dans laquelle le malware, DDoS (distributed denial of services), spyware et d’autres virus sont si fréquents, l’accessibilité et l’intégrité des données présentent un risque élevé. Cette menace n’est pas limitée au cloud, mais à tous les aspects, à partir des opérations IT jusqu’aux appareils utilisés pour avoir accès aux données.

Opération Technique

Les conditions principales du cloud computing n’est guère différent de ceux de l’externalisation de l’IT traditionnel.

Les services cloud sont fournis à partir des centres informatiques, où les mesures normales de sécurité physique (sécurité du site, contrôle d’accès, réseaux de connectivité et sécurité) et les garanties nécessaires d’opérabilité (énergie, réfrigération et connectivité Internet) doivent être observées.

Procès et service livraison

Tous les services techniques impliquent du personnel, qui doit recevoir les instructions et préparation appropriées pour garantir la provision des services couverts par le contrat. L’ITIL (« IT Infrastructure Library » en anglais) est un set des objectives de tests et meilleures pratiques reconnues dans tout le monde dans ce domaine, qui peut être utilise afin d’éviter des problèmes et assurer une provision correcte des services.

L’introduction à la virtualisation technologique a troublé les limites traditionnelles entre les réseaux, systèmes et software dans ce domaine. Comme résultat, les responsables des infrastructures et services cloud doivent être fortement conscient des responsabilités sur son système.

Interopérabilité

Dans la majorité des cas, juste une partie des opérations importantes IT sont déplacées au cloud. Il est donc extrêmement important de vérifier la disponibilité des interfaces qui permettent le déplacement des données, entrée et sortie du cloud, avec les applications et services nécessaires.

Un autre aspect très important est le retour de toutes les données dans un format approprié (lisible par machine, et avec une préservation de l’intégrité des relations des données logiques)

Ces interfaces et installations d’exports doivent aussi remplir des standards spéciaux de sécurité, à partir du moment où le fournisseur de service a un accès complet et automatique à un volume important des données.

Support aux utilisateurs

Une ergonomie générale et une guidance propre à l’utilisateur avec des systèmes incorporant d’auto-explication, ainsi qu’un support Hotline, sont nécessaires pour assurer l’acceptation des services cloud et sa correcte introduction aux sociétés. Le support à l’usager peut s’étendre jusqu’à l’abolition de toutes les barrières inutiles à l’usage des services cloud.

Niveaux de qualité

Trois niveaux de qualité doivent être distingués, en dépendant des résultats de tests obtenus:

- Services Cloud fiables – trois étoiles

- Services Cloud Fiables Avancés – Quatre étoiles

- Services Cloud Fiables Avancés Haute Disponibilité – Cinq étoiles