Einleitung

EuroCloud war die erste Organisation, die Cloud-Service-Zertifizierungen in Europa unter dem Namen des Eurocloud Star Audit angeboten hat. Diese Zertifizierung ist speziell für IaaS, PaaS und SaaS konzipiert und definiert abgestufte Leistungslevel, die in bestimmten Bereichen eingehalten werden müssen, wenn die Zuverlässigkeit des Cloud-Service-Anbieter zertifiziert werden soll.

Weitreichendes Know-how ist für die qualitative Prüfung der Leistungsfähigkeit in den Bereichen Datensicherheit, technischen Betrieb und die organisatorischen Abläufe erforderlich, um zu bestätigen, dass die Erbringung von Dienstleistungen den Anforderungen gemäß der erforderlichen Garantie erfüllt wird. Aus diesem Grund machen Qualitätszertifikate in der Regel prägnante Aussagen über die Sicherheitsleistung und Zuverlässigkeit des Dienstleisters.

EuroCloud hat spezielle Gütesiegel konzipiert, die zeigen, dass die vertraglichen, technischen und organisatorischen Anforderungen erfüllt wurden. Dieses Gütesiegel kann nur von Cloud-Service-Providern genutzt werden, deren Leistung gründlich von qualifizierten und legitimierten Prüfern getestet wurde und die via Zertifikat bescheinigen können, dass die geforderten Standards erreicht wurden.

Compliance

Viele Cloud-Dienste werden derzeit unter Markennamen vermarktet oder über Portale angeboten, die die Identität des Anbieters verschleiern. In solchen Fällen empfiehlt es sich, festzustellen, wer der aktuelle Dienstanbieter ist.

Allgemeine Compliance-Anforderungen

Im Bereich Cloud Computing, kann Compliance des Dienstleisters nur durch angemessene Transparenz aller Angelegenheiten bei der Erbringung von Dienstleistungen hergestellt werden. Das bedeutet einschließlich des tatsächlichen Speicherortes der Daten, vollständiger Angaben über die Dienstanbieter und aller angeboten Funktionen und durch die Gewissheit, dass alle notwendigen Servicegarantien im Vertrag gewährleistet werden. Darüber hinaus muss der Provider den Benutzer über alle Änderungen in den Diensten benachrichtigen. Wenn Änderungen vorgenommen werden, muss der Benutzer die Möglichkeit haben, den Vertrag zu kündigen, falls er diese Änderungen nicht akzeptieren will. In diesem Fall müssen Vorkehrungen getroffen sein, so dass die Daten an die Benutzer in geeigneter Form zurückgegeben werden.

Besichtigung vor Ort

Die Notwendigkeit, die Leistung der externen IT-Dienstleister im Bereich Cloud-Computing zu überprüfen, dürfte zu zunehmenden Problemen in der Zukunft führen. Viele Datenschutzbestimmungen erfordern Tests vor Ort bei den Service Providern. Allerdings stellt sich die Frage, was unter "Ort" hier gemeint ist: ist es der Standort der Partei, die den Vertrag unterschreibt, der Standort des Rechenzentrums-Managers oder des Software Betreibers? Wenn entschieden wird, dass die betreffende Stelle der Ort der Datenhaltung ist, muss auch sicher sein welche Art von Information man von einem Besuch dieses Rechenzentrums ableiten und erhalten will.

Ohne umfangreiche Tests durch qualifizierte Experten auf dem Gebiet des Datenschutzes, der Datensicherheit, Betriebsführung und möglicherweise auch der Software-Entwicklung, ist der zu erwartende Eindruck, ob die betreffende Partei zuverlässig erscheint, nur ein subjektiver. Das wird nicht einmal die qualitativen Einschätzungen der technischen und organisatorischen Maßnahmen einschließen. Es sollte in diesem Zusammenhang hinzugefügt werden, dass ein Besuch in einem Rechenzentrum ein Sicherheitsrisiko in sich selbst darstellt, da nur qualifizierte Personen, die sich zuvor angemessenen Sicherheitschecks und Zugangskontrollen unterzogen haben, überhaupt ein Rechenzentrum betreten dürfen.

Eine Kombination von IT-Leistungen (wie selbst betriebenes, privates IT-Outsourcing, Private Cloud und Public Cloud), an die zusätzliche Basisdienste wie Identitätsmanagement und Datenschnittstellenmanagement hinzugefügt werden, sollten auch in Betracht gezogen werden. Ferner sei darauf hingewiesen, dass die meisten öffentlichen Cloud-Services wie eine Supply Chain konzipiert sind, in der eine ganze Reihe von Links und Komponenten (wie Rechenzentrum, IaaS-Provider, Plattformbetreiber, SaaS-Anbieter und Marktplatzbetreiber) zusammenarbeiten und um die tatsächliche Dienstleistung strukturiert werden.

Die einzige Möglichkeit diesem Labyrinth zu entkommen, ist eine Zertifizierung durch anerkannte Prüfinstitute. Diese spielen eine immer wichtigere Rolle bei dem Nachweis bei Qualität von Produkten und Dienstleistungen in diesen und anderen Bereichen.

Fähigkeiten

Die gründliche Prüfung aller relevanten Funktionen müssen auf weitreichenden Fachkenntnissen und Erfahrungen basieren. Deshalb ist die Zertifizierung durch anerkannte Prüfinstitute erforderlich, um die Qualität der Cloud Computing-Services zu demonstrieren.

Diese Qualität wird zunächst anhand der technischen Anforderungen, und dann in Bezug auf die weiteren allgemeinen Anforderungen an Sicherheit, Datenschutz, Kompatibilität und Compliance überprüft. Eine solche Prüfung muss auf Kriterien und Testanforderungen basieren, die über rein technische Überlegungen definiert sind. Die Tatsache, dass solche Prüfungen in der Regel umfangreich und zeitaufwendig sind und spezielle Testkompetenz erfordern, hat zur Entwicklung von Zertifizierungsverfahren geführt.

Hierzu gehören die allgemeinen Anforderungen, die im Rahmen eines standardisierten Testprotokolls, das von qualifizierten Prüfern durchgeführt wird. Der ISO-Standard 27001 (Informationstechnik - IT-Sicherheitsverfahren - Informationssicherheits-Managementsystem - Anforderungen) liefert Details der bekanntesten Testverfahren auf dem Gebiet der IT-Sicherheit.

Sicherheit ist jedoch nur einer der Aspekte, der auf dem Gebiet des Cloud Computing getestet werden muss. Die Spezifikationen von Service Level Agreements (SLAs) und der vertraglichen Formulierung von Datenschutzanforderungen sind ebenfalls in diesem Zusammenhang von großer Bedeutung. Da Cloud-Dienste oft einer Vielzahl von Benutzern zur Verfügung gestellt wird, gibt es auch einen Test Bedarf, ob die Anforderungen in der gesamten Lieferkette erfüllt werden.

Selbst wenn ein SaaS-Lösungs-Anbieter eine ISO-27001-Zertifizierung hat, sagt uns dies nichts über die Sicherheitssysteme der Anbieter die an einem vorherigen Punkt in der Lieferkette zuständig sind, wie Embedded-Plattform- oder Infrastrukturanbieter.

Anforderungen

Die Prüfung umfasst bestimmte rechtliche Aspekte, die zuverlässige Leistung von technischen Dienstleistungen wie Datenschutz, Datensicherheit und die Verwirklichung der grundlegenden Qualitätsstandards für Betriebsprozesse und Anwendungen betreffen. Der Dienstanbieter muss konkrete Kennzahlen und Informationen liefern, die er zum Zwecke der Prüfung darlegen muss. Er muss sich verpflichten, wesentliche Änderungen in den Bedingungen der Leistungserbringung (z.B. Standorte der beteiligten Aktivitäten und Veränderungen in Verträgen der Zulieferer) zeitnah zu berichten, und kritischen Vorfällen sofort bekannt zu geben.

Was muss angegangen werden?

- Cloudspezifische Bewertung

- Sicherheits Bewertung

- Gesetzliche Compliance Bewertung

- Datenschutz Bewertung

- Gemeinsame Geltungsbereiche - keine Verhandlungen Komplette Abdeckung der Lieferkette eines Cloud-Service

- öffentlich zugängliche Bedienelemente

Vergleich von Zertifizierungssystemen:

Studie der Universität zu Köln: CLOUD-SERVICE-ZERTIFIKATE: MESSUNG DER VERBRAUCHERPRÄFERENZEN FÜR VERSICHERUNGEN

Autoren: Lansing Jens, Schneider Stephan; Sunyaev Ali

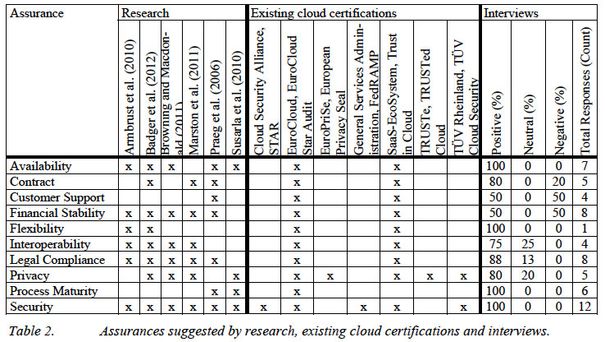

Tabelle 2 gibt einen Überblick über zehn identifizierte Zusicherungen und ihre entsprechenden Darstellungen in der Forschung, in existierenden Cloud-Zertifizierungen und in Interviews. Existierende Zertifizierungen variieren neben anderen Aspekten in ihren Zusicherungen. Die meisten aktuellen Cloud-Service-Zertifizierungen konzentrieren sich auf Sicherheit und Privatsphäre, die im Einklang mit den wichtigsten Anforderungen der (potentiellen) Cloud-Nutzen sein müssen. Aber unsere Ergebnisse zeigen, dass Sicherheit und Datenschutz nicht die einzigen Zusicherungen sind, die durch wirksame Zertifizierungen zur Verfügung gestellt werden müssen.

Katalog

Eine Liste der Testanforderungen wurde in enger Abstimmung mit Behörden, Forschungsinstituten, Juristen und Wirtschaftsprüfungsgesellschaften erstellt.

Die Bewertung eines Cloud Service erfolgt auf der Grundlage einer umfassenden Checkliste, die aus folgenden Kategorien besteht:

Profil

- Allgemeine Informationen

- Physikalischer Standort der Datenhaltung

- Service Management

- Erweitertes Firmenprofil

- Referenzinformationen zu den Cloud Service

- Zertifikate

Vertrag und Compliance

- Adäquate Vertragsbedingungen

- Regeln für Datenmanagement

- Vertragliche Datenschutzanforderungen

- Service Level Agreements

- AGB im Falle von Konkurs

- AGB für die Preisgestaltung und Kostenzuordnung

Sicherheit und Datenschutz

- Sicherheitsmanagement

- Technische Sicherheit

- Technische Maßnahmen zum Datenschutz

- Datenintegrität

- Prüfbarkeit

Betrieb und Infrastruktur

- Allgemeine Bewertung des Rechenzentrums

- Zutrittskontrolle

- Bewertung des Standortes und der Umgebung

- Ausfallsicherheit

- Betrieb des Rechenzentrums

Betriebsprozesse

- Kunden Support

- Service Management

- Datensicherungsprozesse

- Qualitätssicherung

Spezifische Beurteilung des Servicetyps

- IaaS

- PaaS

- SaaS

Erfahren Sie mehr über den Katalog:

PUBLIKATIONEN

Datensicherheit

Den nationalen Datenschutzanforderungen gerecht zu werden ist eine ständige Herausforderung für Unternehmen, die Personen bezogene Daten in digitaler Form auf ihren IT-Systemen speichern und verarbeiten.

Der Begriff "personenbezogene Daten" umfasst alle Informationen zum privaten, beruflichen und öffentlichen Leben einer Person. Solche Daten können beispielsweise den Namen, ein Foto, eine E-Mail-Adresse oder Bankverbindung sein, weithin Postings auf Internetseiten der sozialen Medien, medizinische Daten oder der IP-Adresse eines Computers. Nach der Charta der Grundrechte der Europäischen Union, hat jeder das Recht, dass personenbezogenen Daten in allen Bereichen seines Lebens geschützt werden - zu Hause, bei der Arbeit, beim Einkaufen, beim Arzt, im Kontakt mit der Polizei und im Internet.

Wenn Dienste von einem Dritten zur Verfügung gestellt werden, ist daher eine hochtransparente Dokumentation nötig, von wem diese Daten in welcher Form und in welchem Umfang verarbeitet werden und wie der Schutz der Persönlichkeitsrechte der Personen, deren Daten man verarbeitet, garantiert wird.

Datensicherheit

Das Datenschutzkonzept kann in zwei Hauptkategorien eingeteilt werden:

- die funktionale Sicherheit der Daten in Bezug auf die Vertraulichkeit, Integrität und einfaches Handling (wird in der Regel einfach als "Sicherheit" bezeichnet);

- die technische Sicherheit eines Systems als Schutz gegen Fehlfunktionen, Datenverlust und andere Ereignisse, die eine ordnungsgemäße Verarbeitung verhindern (wird in der Regel einfach als "Sicherheit" bezeichnet).

Im weiteren Sinne kann Sicherheit auf die IT-Sicherheit als Ganzes bezogen werden, auf das gesamte Verarbeitungssystem einschließlich der Hybrid-Nutzung von eigenen IT-Einrichtungen, privaten und öffentlichen Cloud-Services.

Technische Sicherheit wird oft mit Hilfe eines ISMS (Information Security Management System) gewährleistet. Dessen Qualität kann beispielsweise auf der Grundlage der Norm ISO 27001 zertifiziert werden.

Ein weit verbreiteter Ansatz zur Prüfung der funktionalen Sicherheit ist COBIT (basierend auf ESAE 3402, ehemals SAS 70 II), diese fokussiert die Rechnungslegungsvorschriften, zum Beispiel im Zusammenhang mit der unternehmenseigenen Bilanz.

Allerdings kann eine qualitative Aussage über die Einhaltung dieser Normen nur nach gründlicher Prüfung der Bewertungsziele und deren Anwendung auf die Prüfanforderungen für Cloud-Services angegeben werden.

Ein weiterer Bereich, in dem gründliche Tests zunehmend erforderlich werden, ist die Cybersicherheit. In einer Zeit, in der Malware, DDoS (Distributed Denial of Services), Spyware und viele andere "Viren" sehr weit verbreitet sind, ist sowohl die Verfügbarkeit und die Integrität der Daten mit einem hohen Risiko verbunden. Diese Gefahr ist nicht auf die Cloud begrenzt, sondern betrifft alle Aspekte des IT-Betriebes bis zu und einschließlich der Geräte für den Datenzugriff.

Technischer Betrieb

Die wichtigsten Anforderungen an Cloud-Computing weichen kaum von denen des traditionellen IT-Outsourcing ab. Cloud-Services werden von Rechenzentren betrieben, in denen die üblichen Maßnahmen zur baulichen Sicherheit (Werkschutz, Zugangskontrolle, Netzwerkanbindung und Sicherheit) und die erforderliche Funktionsfähigkeit (für Stromversorgung, Kühlung und Internet-Konnektivität) gewährleistet werden muss.

Prozesse und die Erbringung der Dienstleistung

Bei allen technischen Dienstleistungen, die offensichtlich von Personen erbracht werden, sollte sichergestellt sein, dass diese auch die entsprechende Unterweisungen und Ausbildung erhalten haben, um die Erbringung der Dienstleistungen gemäß dem Vertrag zu garantieren. Die IT Infrastructure Library (ITIL) ist eine Sammlung von weltweit anerkannten Best Practices und Testzielen in diesem Bereich. Diese sollten zur korrekten Erbringung der Dienstleistung genutzt werden und auch um Probleme zu vermeiden.

Durch die Einführung der Virtualisierungstechnologie verschwimmen die traditionellen Grenzen zwischen Netzwerken, Systemen und Software in diesem Bereich. Das hat zur Konsequenz, dass sich Cloud-Service-Betreiber und Infrastruktur-Manager über ihre Systemverantwortung voll im Klaren sein müssen.

Interoperabilität

In den meisten Fällen sind nur ein Teil der relevanten IT-Prozesse in die Cloud verschoben. Es ist daher äußerst wichtig die Verfügbarkeit von Schnittstellen, welche die Bewegungen von Daten in und aus der Cloud heraus ermöglichen, zusammen mit den notwendigen Anwendungen und Dienste zu überprüfen.

Ein weiterer sehr wichtiger Aspekt ist die Rückgabe aller Daten in einer geeigneten Form (maschinenlesbar und unter Erhaltung der Integrität der logischen Datenbeziehungen).

Solche Schnittstellen und Export-Möglichkeiten sollten auch besondere Sicherheitsstandards erfüllen, da der Dienstleister in einigen Fällen vollautomatischen Zugriff auf große Datenmengen der Kunden erhält.

Anwender Support

Allgemeine Ergonomie und entsprechende Benutzerführung mit selbsterklärenden Hilfesystemen und Hotline-Support sind obligatorisch um die Akzeptanz von Cloud-Services und deren effizienter Einführung in Unternehmen zu gewährleisten. Der Anwender-Support sollte sogar zusätzliche Anforderungen zur Beseitigung aller unnötigen Hemmnisse für die Nutzung von Cloud-Services abdecken.

Qualitätsstufen

Abhängig von den erhaltenen Testergebnissen können folgende Qualitätsstufen unterschieden werden:

- Trusted Cloud Service - drei Sterne

- Trusted Cloud Service Advanced - vier Sterne

- Trusted Cloud Service Advanced HA (High Availability) - fünf-Sterne